Le patron du Centre pour la cybersécurité: « La cybercriminalité est la menace la plus grande »

Le Centre pour la cybersécurité Belgique a pour mission d’augmenter le niveau de protection de la société, du citoyen aux organismes d’intérêt vital. Entretien avec son patron, Miguel De Bruycker.

Lorsque le Premier ministre Elio Di Rupo (PS) crée le Centre pour la cybersécurité Belgique (CBB) fin 2014, son directeur, Miguel De Bruycker, pionnier de la cybersécurité à la Défense et au SGRS (renseignement militaire), et la directrice adjointe, Phédra Clouner, occupent seuls un plateau au 16, rue Royale, à Bruxelles. Aujourd’hui, le CCB occupe 53 personnes et dispose d’un budget annuel de quinze millions d’euros. Son data center est enfoui dans les caves de l’immeuble voisin. Il s’appuie sur les services informatiques hypersécurisés de la Chancellerie du Premier ministre, dont dépend le CCB, organisme transversal entre tous. La cybersécurité est devenue une cause nationale après l’attaque du 4 mai dernier contre Belnet (organisme public donnant accès à environ 200 institutions) et la découverte de l’espionnage du SPF Intérieur d’avril 2019 à mars 2021.

Dans les deux cas, les regards se sont tournés vers la Chine. La cybercriminalité est devenue un véritable fléau, même si personne ne se vante d’en avoir été la victime. Le 21 juin dernier, la Ville de Liège a subi une attaque en règle sur le business model bien connu du rançongiciel (demande d’argent en échange du déblocage d’ordinateurs ou de fichiers infestés par des logiciels malveillants). Le dossier est international. Heureusement, les salaires ont pu être payés, mais cela a fait comprendre à cet élu local la menace qui plane: « Un pays mal protégé peut mourir. »

A lire dans notre dossier > La communauté belge du renseignement 2021

Le CCB distingue les quatre groupes de « clients » qui, au total, forment l’ensemble des intérêts d’un pays: les citoyens victimes de tentatives de hameçonnage, les entreprises susceptibles d’être rançonnées ou dépouillées de leurs ressources intellectuelles et commerciales, les autorités pour des raisons évidentes de souveraineté nationale et, enfin, les opérateurs de services essentiels (finance, télécoms, transports, énergie, eau potable, santé) et le secteur nucléaire. Le Vif a rencontré le lieutenant-colonel Miguel De Bruycker avant l’attaque informatique de Liège.

Le Conseil national de sécurité du 20 mai dernier a décidé de faire de notre pays l’un des plus sûrs en 2025. Que faut-il améliorer d’ici là?

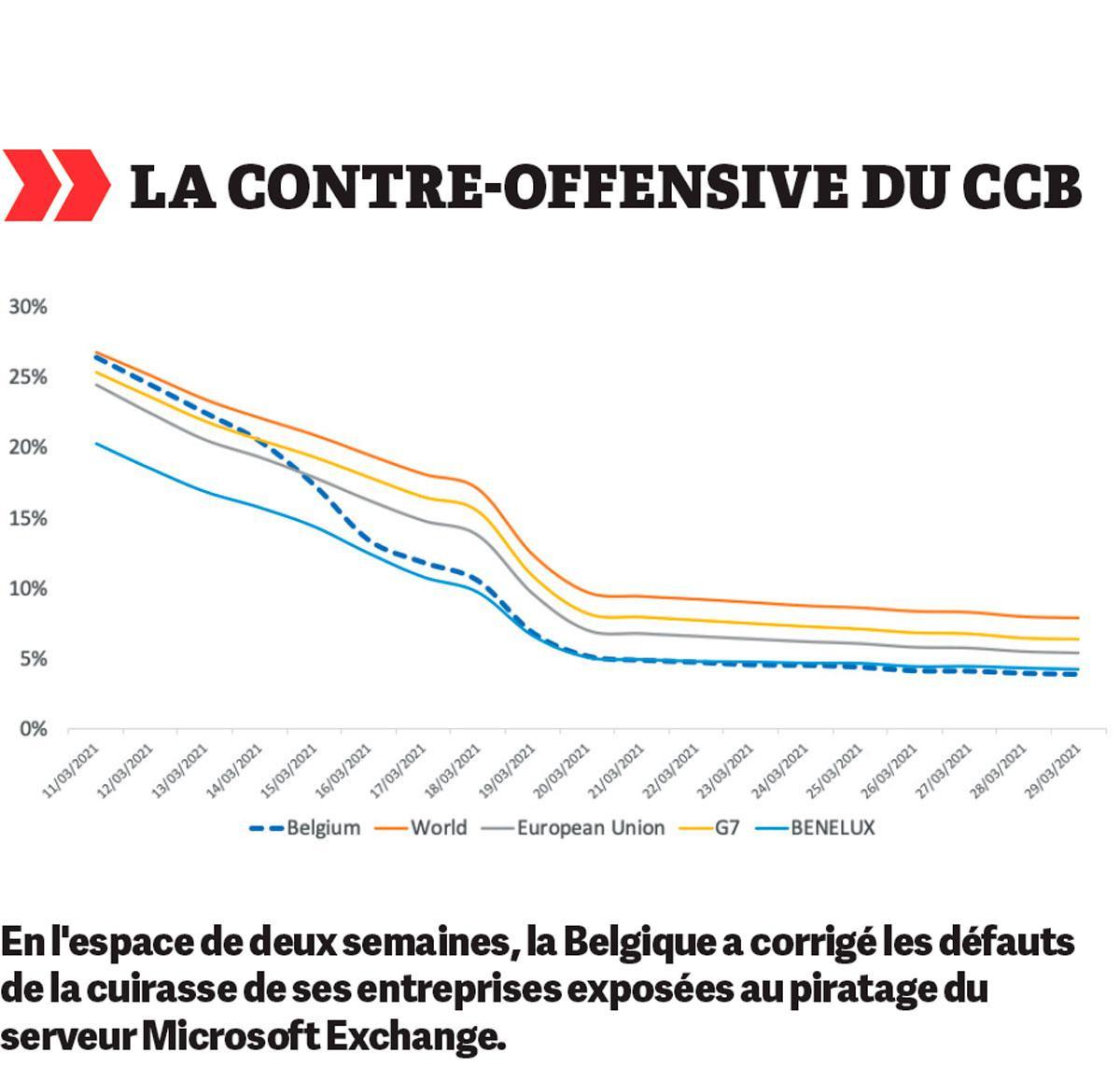

Dans le cadre de la Cyberstratégie 2.0, nous voulons travailler sur les vulnérabilités à la fois techniques et humaines de nos quatre clients: les citoyens, les entreprises, les autorités et les organisations d’intérêt vital (OIV). On peut avoir les systèmes les plus sécurisés du monde, si le facteur humain ne suit pas, on va avoir des accidents. L’Internet est globalement un espace privé, d’où l’importance d’apprendre aux gens à reconnaître la menace et à s’en protéger. C’est possible, en voici un exemple: le 11 mars dernier, plus de 25% des serveurs Exchange Microsoft utilisés par nos entreprises étaient susceptibles d’être attaqués. On était moins bons que la moyenne européenne et certainement moins bons que la moyenne Benelux. Quelques jours plus tard, nous avions commencé à acquérir des informations sur les serveurs vulnérables et à collecter les informations de contact des propriétaires de ces systèmes, ce qui n’était pas évident, bien sûr. Entre le 12 et le 20 mars, le CCB a envoyé plus de 1 000 courriels de mises en garde à ces entreprises. Partout dans le monde, des hackers étaient au courant de leur vulnérabilité, mais, heureusement, la Belgique a fortement réduit le risque. Autour du 25 mars, notre pays était devenu l’un des moins vulnérables du monde (voir le graphique). Tel est notre objectif: retourner contre les criminels les techniques qu’ils utilisent pour choisir leurs victimes.

Les particuliers ne sont pas épargnés par les tentatives d’escroquerie en ligne…

En ce moment, nous préparons une application d’alerte pour smartphone. Nous avons déjà le portail safeonweb.be qui permet aux citoyens belges de signaler un courriel suspect au CCB en le transférant à suspect@safeonweb.be (1). Depuis le début de cette année, nous recevons 12 000 signalements par jour et, en avril dernier, le CCB a atteint un nouveau record de 24 000 courriers d’alerte en seulement 24 heures. Cela nous permet de très bien comprendre ce qui se passe. Avec les moyens supplémentaires que nous allons recevoir, je l’espère, on va pouvoir renforcer cette stratégie de cybersécurité et lutter plus efficacement contre le phishing (NDLR: hameçonnage). Le but: réagir dans les quinze minutes qui suivent un signalement. Cela va prendre un certain temps pour réaliser tous ces projets, sans oublier les entreprises auxquelles il faut apprendre à se défendre contre les rançongiciels ou les arnaques aux faux comptes bancaires.

Entre le 1er janvier et le 1er mai, Microsoft et Google ont bloqué 320 000 liens malicieux à la demande du CCB.

La cybercriminalité visant les particuliers a augmenté pendant la crise sanitaire. Dans quelle proportion?

Les mails de phishing ont doublé. En 2019, environ 4 500 incidents étaient signalés auprès du CCB/Computer Emergency Response Team. En 2020, il y en avait presque 7 000. Le nombre de courriels envoyés aux citoyens par notre service est passé de 1,7 million à 3,2 millions en un an, presque le double.

En dépit de leur retentissement médiatique, les faits d’espionnage semblent rester marginaux…

En effet, ils sont très exceptionnels. Soit on n’est pas capables de les voir parce qu’ils sont très bien cachés, soit il y a très peu d’incidents et ils sont gérés par les services de renseignement auxquels nous ne donnons que des avis techniques.

La ministre de l’Intérieur, Annelies Verlinden (CD&V) a décrit la cybercriminalité comme l’une des plus grandes menaces du moment. Ne faut-il pas craindre aussi les attaques étatiques?

Quantitativement, la cybercriminalité est la plus grande menace. Des citoyens et des entreprises en sont victimes tous les jours. Evidemment, l’espionnage a toujours existé. Les Etats essaient de collecter des informations les uns sur les autres, mais les informations les plus sensibles sont classifiées et bénéficient d’un niveau de protection complètement différent de celui des autres données. Les informations sensibles ne se trouvent pas sur des systèmes connectés à Internet. Une partie de la menace d’espionnage peut donc être jugulée. Sur ce plan-là, le CCB apporte son expertise technique à la justice, la police et le renseignement.

Lors d’un événement récent (NDLR: l’intrusion dans le système informatique de l’Intérieur), on a bien vu qu’un acte d’espionnage a un objectif spécifique, qu’il est très bien préparé et très bien caché, mais qu’il ne va pas plus loin. En revanche, la cybercriminalité essaie de trouver un maximum d’environnements pour y entrer le plus vite possible, voler les informations, peut-être y installer un système de chiffrage qui donnera lieu à une demande de rançon pour le débloquer. Les attaques cyber d’espionnage prennent leur temps, ont un but et restent sous le radar. Notre rôle, quand elles sont découvertes, est de mettre en place un « containement plan » pour limiter les dégâts et éviter que la partie adverse ne s’aperçoive qu’elle a été découverte. Après avoir fait notre diagnostic technique en silence, nous exécutons l' »eradication plan ». Car, quand la partie adverse s’aperçoit qu’elle a été vue, elle va essayer d’effacer ses traces et disparaître pendant des jours, des semaines, des mois, voire une année, avant de rentrer de nouveau dans nos systèmes quand ça lui convient. Face à une telle attaque, le rôle du CCB consiste à trouver une parade technique, mais pas de retrouver les auteurs, ça, c’est le travail des services de renseignement qui vont faire appel à des sources humaines (Humint), des sources ouvertes et au Sigint (NDLR: interception des communications) pour remonter à la source du piratage.

Comment le CCB s’adapte-t-il à une menace aussi diverse?

On essaie de développer simultanément des projets pour les quatre groupes de clients que nous appelons les « constituents »: la population, les entreprises, les autorités et les opérateurs de services essentiels. Nous avons des programmes spécifiques, par exemple, le Cyber Security Guide pour les entreprises, ou le Early Warning System (EWS) pour les organisations d’intérêt vital.

Le ministre de la Justice, Vincent Van Quickenborne (Open VLD) a promis de renforcer les cybercapacités du parquet et de la police fédérale et d’affecter cent millions d’euros à l’informatisation de la justice. Le CCB participe-t-il aux enquêtes judiciaires?

Nous ne connaissons certainement pas toutes les enquêtes menées dans le pays. Concernant les dossiers dont on a parlé en mai dernier (NDLR: les attaques contre Belnet et le SPF Intérieur), le parquet fédéral a désigné le CCB comme « expert technique« , ce qui implique que je ne peux pas en parler. Nous avons un système assez unique en Europe de collaboration dans le domaine de la cybersécurité entre les différents services de sécurité et de renseignement. Le « plan d’urgence cyber » prévoit que le CCB et son service opérationnel, le Computer Emergency Response Team (Cert.be), ont une permanence 24 heures/24. Dès que le Centre de crise signale un incident, le CCB et le Cert procèdent à son évaluation et décident de son niveau de gravité, au cas par cas, et selon le niveau établi, un système d’échange d’informations se met en place. On donne un nom à l’incident et automatiquement tous les services de renseignement vont recevoir les messages, comme dans un groupe WhatsApp. Selon l’importance de l’incident, on peut aussi organiser des réunions. Quand c’est très grave, le Centre de crise déclenche la procédure Emergency. Mais à partir du moment où le CCB devient expert technique dans un dossier judiciaire, il ne peut plus donner ni recevoir d’informations relatives à celui-ci. Il y a parfois un avantage à ne pas être expert technique…

Quantitativement, la cybercriminalité est la plus grande menace.

La ministre des Affaires étrangères, Sophie Wilmès (MR), garde à sa disposition des « procédures diplomatiques validées » pour protester contre les attaques d’origine étatique. Comment cela se passe-t-il?

Quand on ne peut pas attribuer un incident ou aboutir à une condamnation judiciaire, mais qu’on a suffisamment d’éléments pour prendre une position politique ou diplomatique, il existe un processus prédéfini qui va nous permettre de réagir au niveau diplomatique. Il peut s’agir d’un dossier national qui concerne directement la Belgique ou d’un dossier d’un pays étranger qui nous demande de soutenir une condamnation diplomatique et de manifester qu’on n’accepte pas le genre de comportement du pays A ou B. C’est quelque chose d’assez fort. Les différents acteurs peuvent se mettre d’accord sur une proposition dans laquelle le CCB joue un rôle d’expert technique reconnu.

A lire dans notre dossier > Ces pays champions de l’espionnage, aussi sur le sol belge

On vient d’apprendre que le service secret militaire danois avait aidé la NSA américaine à espionner certains dirigeants de pays européens. Cette procédure peut-elle servir dans un tel cas à manifester sa désapprobation?

Absolument, oui. Elle a été développée en Belgique avec les services et est bien intégrée au niveau international. Dans certains cas, il est important de pouvoir se mettre d’accord sur des actions ou des prises de positions plutôt diplomatiques.

Les campagnes de désinformation dont la Russie est soupçonnée sont-elles du ressort du CCB?

Là aussi, nous donnons un avis technique, mais ces dossiers sont gérés entièrement par les services de renseignement. Le CCB se concentre plutôt sur les cyberattaques qui ne faiblissent pas. Entre le 1er janvier et le 1er mai, Microsoft et Google ont bloqué 320 000 liens malicieux à notre demande.

La cybersécurité en Belgique va bénéficier de 59 millions d’euros inscrits au budget fédéral 2021 et de 79 millions d’euros dans le cadre du plan de relance européen. Qu’en attend le CCB?

Le plan d’implémentation par le CCB de la cyberstratégie 2.0 doit permettre de développer tous nos projets de façon intégrée, sans double emploi. Le CCB a établi ses priorités et les mettra en oeuvre en fonction des moyens disponibles. Trois recrutements sont déjà en cours. Le but, en 2022, est d‘encore augmenter notre capacité.

D’ici à 2025, la Défense aura une composante Cyber. Cela implique-t-il la disparition de la partie « cyber » du SGRS (renseignement militaire) et la fusion de la partie restante avec la Sûreté de l’Etat?

C’est à la Défense qu’il faut poser la question… Dès que la décision sera prise, la division « cyber » pourra être mise sur pied très rapidement. Nous avons déjà eu une réunion avec la Défense pour voir qui, dans un souci d’efficacité, va prendre la responsabilité des nouveaux services à créer. Par exemple, on aimerait fournir aux entreprises une sorte de version business de notre early warning qui existe depuis plusieurs années pour les organisations d’intérêt vital et le nucléaire qui reçoivent tous les jours des informations ciblées. En ce qui concerne le rapprochement éventuel de la Sûreté de l’Etat avec le SGRS, il ne fait pas de doute que c’est le SGRS qui a la capacité technique en matière cyber. La difficulté, c’est de trouver les bons experts, et ils sont rares. La dernière chose à faire serait d’éparpiller les compétences.

(1) suspect@safeonweb.be: le Centre pour la cybersécurité Belgique (CCB) contrôle les URL et les annexes des messages envoyés par les particuliers et bloque les liens suspects.

Europol No more Ransom

Par peur de retombées négatives pour leur image, certaines organisations taisent les demandes de rançon des pirates informatiques et s’en remettent à leurs assureurs. Créé en 2016 à l’initiative d’Europol, No More Ransom est un partenariat public-privé qui vise à fournir des solutions gratuites aux victimes de ransomwares (rançongiciels) sans devoir acheter une clé de déchiffrage aux cybercriminels. Les entreprises et organismes peuvent envoyer leurs fichiers infectés au site nomoreransom.org. La police locale, la Federal Computer Crime Unit de la police fédérale et le CCB/CERT.be (cert@cert.be) leur demandent également de signaler l’attaque, en précisant le type de support de données, le système d’exploitation, la méthode d’infection, le nom du ransomware (s’il est visible), le mode de paiement demandé, la capture d’écran de l’ordinateur. « Il ne faut jamais payer », insiste une source policière. Certaines victimes rapportent qu’un montant plus élevé leur a été demandé après le versement de la première rançon ou qu’elles ont subi une nouvelle attaque, car la contamination a persisté.

Vous avez repéré une erreur ou disposez de plus d’infos? Signalez-le ici